-

iptables对于ftp被动模式配置IPTABLES_MODULES="nf_conntrack_ftp"方法一: FTP服务端开放连续范围端口等待客户机连接,配置防火墙允许访问此端 在tcp_wrappers下面新增 # vi /etc/vsftpd/vsftpd.conf pasv_min_port=50000 pasv_max_port=60000

方法2:使用连接追踪模块 永久设置要在配置文件/etc/sysconfig/iptables-config中加入IPTABLES_MODULES="nf_conntrack_ftp"

查看全部 -

ftp被动模式 iptables 设置 1、iptables -I INPUT -p tcp --dport 21 -j ACCEPT 2、配置vsftp的被动随机端口是 50000 --- 60000 pasv_min_port=50000 pasv_max_port=60000 iptables -I INPUT -p tcp --dprot 50000:60000 -j ACCEPT

查看全部 -

vsftpd服务 默认被动模式

支持主动模式配置:

port_enable=yes

connect_from_port_20=YES

查看全部 -

FTP被动模式:服务器先开端口,然后告知客户端<br> 被动:客户端主动拉数据 服务器用随机端口不是20 FTP默认被动:因为实际生产环境中,服务器可能在内网,无法发出直连.

查看全部 -

curl -I 只显示请求头信息

iptables -D INPUT -p tcp --dport 80 -j ACCEPT 删除http访问的规则 iptables -I INPUT -p tcp -s 10.10.188.233 --dport 80 -j ACCEPT 只允许10.10.188.233通过htpp请求访问本机 -s指定源主机

查看全部 -

iptables 访问自己的机子 和访问别人的服务器 iptables -I INPUT -i lo -j ACCEPT ;-i 设备 lo 网卡 iptables -I INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT(两种监听状态)

查看全部 -

iptables -I INPUT -p tcp --dport 80 -j ACCEPT iptables -I INPUT -p tcp --dport 22 -j ACCEPT iptables -I INPUT -p tcp --dport 10:21 -j ACCEPT iptables -A INPUT -j REJECT iptables -I INPUT -p icmp -j ACCEPT

netstat -luntp查看端口情况 -l 仅列出有在 Listen (监听) 的服務状态 -u (udp)仅显示udp相关选项 -n 拒绝显示别名,能显示数字的全部转化成数字。 -t (tcp)仅显示tcp相关选项 -p 显示建立相关链接的程序名

查看全部 -

iptables规则组成 数据包访问控制:ACCEPT, DROP(不有信息返回), REJECT(有拒绝信息) 数据包改写:SNAT(来源改写), DNAT(到目标改写) 信息记录:LOG(记入日志)

查看全部 -

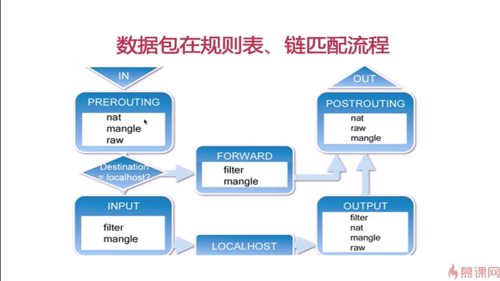

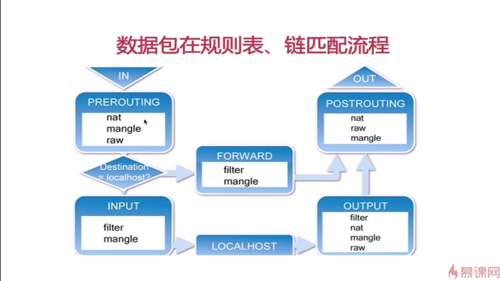

数据包流向 经过路由走本机-->input 经过路由转发给其他机器-->forward

查看全部 -

iptables规则组成: 组成部分:四张表+五条连(Hook point)+规则 Mangle表:修改数据包,改变包头中内容(TTL、TOS、MARK) raw表:数据包状态的跟踪和分析 filter表:访问控制、规则匹配 nat表:地址转发

五条链INPUT OUTPUT FORWARD PREROUTING POSTROUTING

查看全部 -

安装ab:yum install httpd-tools 以40递增的频次发送10W个请求到目标服务器:ab -n 100000 -c 40 http://192.168.5.123/test.txt 查看实时并发个数:netstat -angrep 80 grep 192.168.5.129grep EST -c 设置策略,最大连接限制为10个:iptables -I INPUT -p tcp --dport 80 -s 192.168.5.129 -m connlimit --connlimit-above 10 -j REJECT

ab命令是Apache自带的压力测试命令。

查看全部 -

规则表和链

查看全部

查看全部 -

查看规则链(忽略主机名):iptables -nL;删除已有规则:iptables -F;允许所有的地址通过TCP协议访问本机的22端口(ssh连接):iptables -I INPUT -p tcp --dport 22 -j ACCEPT;允许访问范围内的端口:iptables -I INPUT -p tcp --dport 10:21 -j ACCEPT;-A :append附加规则,将新增的规则添加到链的尾部;-I[n] :插入为第n条规则;-A 追加规则在DROP规则后,-I增加规则在DROP规则前;iptables 是由上而下的进行规则匹配,放行规则需在禁行规则之前才能生效

查看全部 -

iptables规则组成:四张表+五条链+规则

查看全部 -

数据包在规则表、链的流程:经过路由走本机-->input,经过路由转发给其他机器-->forward查看全部

举报