-

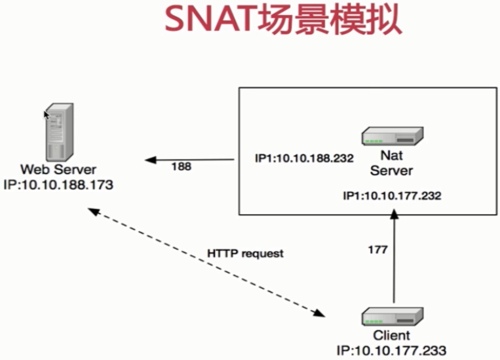

iptables规则中SNAT规则设置(下)

netstat -luntp | grep 80

ip addr #查看网关服务器上的两张网卡,在这台服务器上做NAT;

vim /etc/sysctl.conf #数据包转发需打开内核的参数;

net.ipv4.ip_forward = 0 改为1;

sysctl -p #让配置全部执行;

sysctl -a | grep ip_forward #查看是生效;

iptables -t nat -A POSTROUTING -s 10.10.177.0/24 -j SNAT --to 10.10.188.232 #制定转发规则;

iptables -t nat -L #查看nat表内容

netstat -rn #在客户端pc上查看当前路由表;

route add 0.0.0.0 gw 10.10.177.232 #在客户端pc上加入路由;

curl http://101.101.101.101/xxxxx/ #进行测试;

查看全部 -

iptables -I INPUT -i lo -j ACCEPT #允许本地回环地址访问;

iptables -I INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -A INPUT -s 192.168.235.0/24 -j ACCEPT

iptables -A INPUT -s 192.168.8.0/24 -j ACCEPT

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A INPUT -p tcp --dport 1723 -j ACCEPT #VPN端口;

iptables -I INPUT -p icmp -j ACCEPT

iptables -A INPUT -j REJECT

service iptables save #让配置的防火墙策略永久生效

vi /etc/sysconfig/iptables

查看全部 -

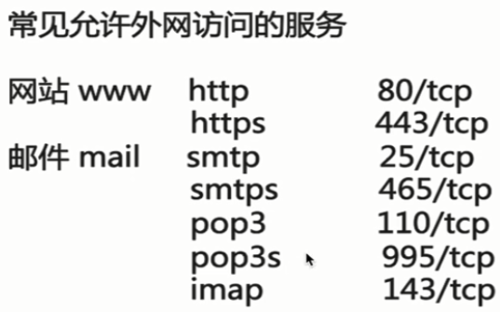

1、公司内部(192.168.6.0/24、192.168.8.0/24)能访问服务器上的任何服务;

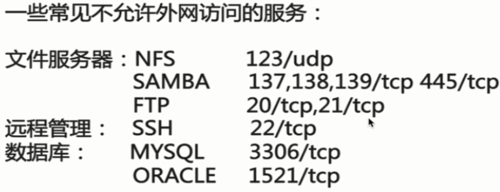

2、员工出差,通过拨号连到公司VPN,再连接公司内网FTP、SAMBA、NFS、SSH;

3、公司网站允许公网访问;

查看全部

查看全部 -

iptables -I INPUT -p tcp -s 192.168.235.1 --dport 80 -j ACCEPT #只允许主机192.168.235.1访问服务器80服务;

查看全部 -

iptables -I INPUT -i lo -j ACCEPT #允许本机telnet访问本机;

iptables -I INPUT -m state --state ESTABLISHED -j ACCEPT #允许本机访问其它主机;

查看全部 -

netstat -luntp #查看当前开放的端口;

iptables -V #查看iptables版本;

iptables -L #列出已有规则;

iptables -nL #列出已有规则;

-n 让主机名等不显示;

iptables -I #在第一列插入一条规则;

iptables -A #在最后一列添加一条规则;

iptables -F #清除已有规则;

iptables -I INPUT -p tcp --dport 22 -j ACCEPT #允许所有地址访问22端口;

iptables -I INPUT -p tcp --dport 80 -j ACCEPT #允许所有地址访问80端口;

iptables -D INPUT -p tcp --dport 80 -j ACCEPT #删除允许所有地址访问80端口;

iptables -I INPUT -p tcp --dport 10:21 -j ACCEPT #允许所有地址访问10到21端口;

iptables -I INPUT -p icmp -j ACCEPT #允许所有地址基于ICMP协议的数据包访问;

iptables -A INPUT -j REJECT #其它未被允许端口则禁止访问;

netstat -lntp

iptables -nL

查看全部 -

iptables规则组成

数据包访问控制:accept(接收允许通过)、drop(丢弃)、reject(丢弃并反馈)

数据包改写:snat(对源地址改写)、dnat(对目的地址改写)

信息记录:log(日志)

查看全部 -

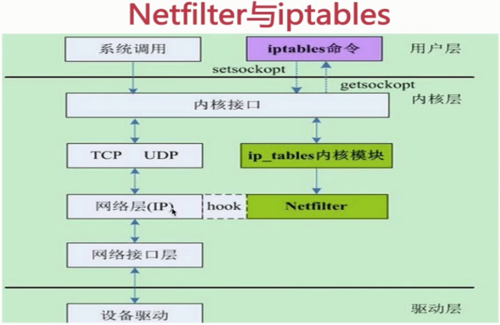

iptables规则组成:四张表+五条链(Hook point)+规则

四张表:filter表、nat表、managle表、raw表;

五条链:input、output、forward、prerouting、postrouting

查看全部 -

netfilter是由Rusty Russell提出的Linux 2.4内核防火墙框架,该框架既简洁又灵活,可实现安全策略应用中的许多功能,如数据包过滤、数据包处理、地址伪装、透明代理、动态网络地址转换(Network Address Translation,NAT),以及基于用户及媒体访问控制(Media Access Control,MAC)地址的过滤和基于状态的过滤、包速率限制等。

查看全部

查看全部 -

iptables #Linux系统下的应用层防火墙工具。

查看全部 -

http 80 pop3 110 smtp 25

查看全部 -

iptables -I FORWARD -p udp --dport 53 -m string --string "tencent" -m time --timestart 8:15 --timestop 12:30 --days Mon,Tue, Wed, Thu, Fri, Sat -j DROP # 工作时间禁止聊qq

iptables清理工作 /bin/sh modprobe ipt_MASQUERADE modprobe ip_conntrack_ftp modprobe ip_nat_ftp iptables -F

防止SYN攻击访问限制 iptables -N syn-flood iptables -A INPUT -p tcp --syn -j syn-flood iptables -I syn-flood -p tcp -m limit --limit 3/s --limit-burst 6 -j RETURN iptables -A syn-flood -j REJECT

查看全部 -

iptables -F

iptables -I INPUT -i lo -j ACCEPT允许本地访问

iptables -I INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT允许对外访问

iptables -A INPUT -s 10.10.155.0/24 -j ACCEPT允许155网端的访问我的服务

iptables -A INPUT -s 10.10.188.0/24 -j ACCEPT

iptables -A INPUT -s 10.10.140.0/24 -j ACCEPT允许本机访问

iptables -A INPUT -p tcp --dport 80 -j ACCEPT允许所有机器访问80端口

iptables -A INPUT -p tcp --dport 1723 -j ACCEPT常用vpn的接口都是1723

iptables -I INPUT -p icmp -j ACCEPT icmp允许访问

iptables -A INPUT -j REJECT 其他的都拒绝

/etc/init.d/iptables save 保存设置

chkconfig iptables on 设置为开机启动

chkconfig --list|grep iptables 跟随系统

查看全部 -

iptables -I INPUT -p tcp -s 10.10.188.233 --dport 80 -j ACCEPT允许ip为10.10.188.233的主机访问80端口

查看全部 -

对本地的网卡设备允许访问

iptables -I INPUT -i lo -j ACCEPT允许对lo过来的数据包

iptables -I INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT对外访问时,如果ftp的状态为established和related时允许访问

查看全部

举报