前言:

之前很多同学问我SQL注入到底怎么用,有什么危害,本篇文章,我将从SQL注入漏洞到获得系统控制权进行了详细讲解,通过文本你将学到:

1. sqlmap高级用法

2.网站后门技术

3. 客户端攻击技术

4.本地权限提升技术

SQL注入

首先我们需要一个sql注入点,如何发现注入点本文不做概述,

随后,通过sql注入获得一个系统交互shell,使用命令为--os-shell,前提是你需要有网站物理路径,假设我们已经通过phpinfo.php获得了网站路径

Ok,os-shell生成了如上2个链接,第一个是可以文件上传,第二个是简单的网站后门

接下来一般思路是我们需要转到漏洞利用上面来,也就是说我们需要用到msf

漏洞利用

而msf最主要是需要一个meterpreter

虽然像我们之前使用的weevely中的2个命令也可以实现meterpreter如下图

(weevely篇我之前有写在博客)

想要通过第一种php命令获得一个meterpreter

接下来我们需要使用web_delivery创建一个php的命令

我们到回到刚才的weevely上执行这条命令

Ok,获得一个meterpreter会话,但是这个会话非常简单,也不能提权

那另外一条命令也是如此。

留后门的可执行文件

为此,我们需要找到一个稳定的meterpreter,因此我们使用了msfvn生成一个留后门的可执行文件

通过sql注入的可交互shell进行上传

再使用sqlmap的后门进行运行之,运行之前我们先进行监听会话

在shell上运行

通过这一些列操作,我们建立了一个成功的meterpreter会话。通过sessions –I 1连接到会话

这个会话就比刚才的php会话稳定多了,功能也更强大。

本地权限提升

接下来我们需要进行权限升级,使用getuid查看当前权限

接下来进行本地权限提升,

一种是getsystem自动化提权

一种利用提权漏洞提权

我们发现自动化提权失败了,因此我们马上需要检查目标主机的权限

我们使用win_pri

通过检查权限后我们了解到 UAC是开启的,很多同学一开始就直接上来进行bypassUAC,其实是错误的步骤,因为你根本都还没检查uac状态。而通过上图我们看到权限均不是admin和system,另外 uac状态是开启的

我们使用bypassuac_eventvwr

通过绕过uac后我们再次尝试提取,最终成功获得system权限,既然自动化提权成功了,我们就没必要再进行提权漏洞提权了

首先查看本地进程进行迁移进程,目的是后面清除我们上传的后门(迁移到svchost.exe 系统进程)

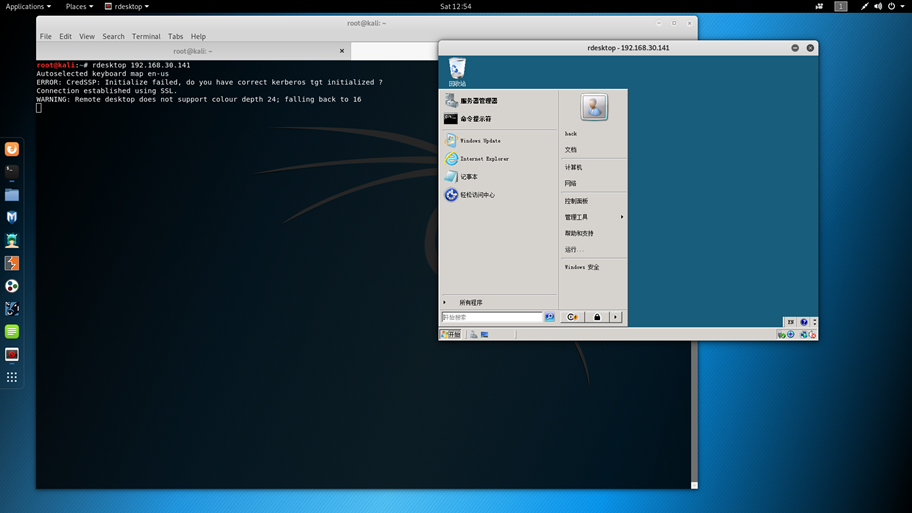

查看目标主机网络状态

新建用户

开启3389

远程连接(当然你也可以一句话run getgui 但这句命令有时会失败)

最后就是增加更隐蔽的注册表或服务启动,DLL注入,清除weshell,文件后门,清除日志账户等等,后面的内容由于篇幅太多,本次就做概述。

最后:

通过本文的攻击过程,我们从SQL注入到漏洞利用再到权限升级,从WEB权限转到系统权限经过了详细的讲解,希望对大家有所帮助。

共同学习,写下你的评论

评论加载中...

作者其他优质文章